6.2 Utilización de los Comandos CLI de Cisco para Llevar a Cabo Procesos Básicos de Configuración y Verificación de Routers y Switches

6.2 Utilización de los Comandos CLI de Cisco para Llevar a Cabo Proceso Básicos de Configuración y Verificación de Routers y SwitchesConfiguración del Nombre de Host de IOS Desde el modo EXEC privilegiado, acceda al modo de configuración global ingresando el comando configure terminal: Router#configure terminal Después de que se ejecuta el comando, la petición de entrada cambiará a: Router(config)# En el modo global, ingrese el nombre de host: Router(config)#hostname AtlantaHQ Después de que se ejecuta el comando, la petición de entrada cambiará a: AtlantaHQ(config)# Observe que el nombre de host aparece en la petición de entrada. Para salir del modo global, use el comando exit. Siempre asegúrese de que la documentación esté actualizada cada vez que se agrega o modifica un dispositivo. Identifique los dispositivos en la documentación por su ubicación, propósito y dirección. Nota: Para anular los efectos de un comando, establezca el prefacio del comando con la palabra clave no. Por ejemplo, para eliminar el nombre de un dispositivo, utilice: AtlantaHQ(config)#no hostname Router(config)# Nótese que el comando no hostname provocó que el router volviera a usar el nombre de host predeterminado "Router". Configuración de Contraseñas y Uso de Mensajes La limitación física del acceso a los dispositivos de red con armarios y bastidores con llave resulta una buena práctica; sin embargo, las contraseñas son la principal defensa contra el acceso no autorizado a los dispositivos de red. Cada dispositivo debe tener contraseñas configuradas a nivel local para limitar el acceso. En un curso futuro, analizaremos cómo reforzar la seguridad al exigir una ID de usuario junto con una contraseña. Por ahora, presentaremos precauciones de seguridad básicas mediante el uso de contraseñas únicamente. Como se comentó anteriormente, el IOS usa modos jerárquicos para colaborar con la seguridad del dispositivo. Como parte de este cumplimiento de seguridad, el IOS puede aceptar diversas contraseñas para permitir diferentes privilegios de acceso al dispositivo. Las contraseñas ingresadas aquí son: Contraseña de consola: limita el acceso de los dispositivos mediante la conexión de consola. Enable password: limita el acceso al modo EXEC privilegiado. Contraseña secreta de enable: encriptada, limita el acceso al modo EXEC privilegiado Contraseña de vty: limita el acceso de los dispositivos que utilizan Telnet. Siempre conviene utilizar contraseñas de autenticación diferentes para cada uno de estos niveles de acceso. Si bien no es práctico iniciar sesión con varias contraseñas diferentes, es una precaución necesaria para proteger adecuadamente la infraestructura de la red ante accesos no autorizados. Además, utilice contraseñas seguras que no se descubran fácilmente El uso de contraseñas simples o fáciles de adivinar continúa siendo un problema de seguridad en muchas facetas del mundo empresarial. Considere estos puntos clave cuando elija contraseñas:

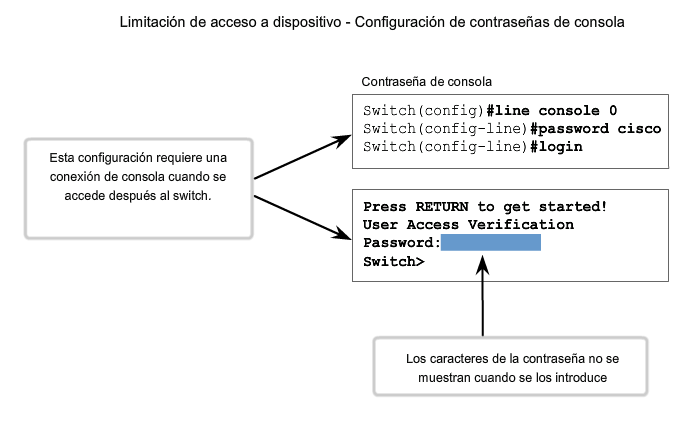

Nota: En la mayoría de las prácticas de laboratorio, usaremos contraseñas simples como cisco o clase. Estas contraseñas se consideran simples y fáciles de adivinar, y deben evitarse en un entorno de producción. Sólo usamos estas contraseñas por comodidad en el entorno instructivo. Como se muestra en la figura, cuando se le solicita una contraseña, el dispositivo no repetirá la contraseña mientras se ingresa. En otras palabras, los caracteres de la contraseña no aparecerán cuando el usuario los ingrese. Esto se hace por cuestiones de seguridad; muchas contraseñas se obtienen por ojos espías. Contraseña de Consola El puerto de consola de un dispositivo Cisco IOS tiene privilegios especiales. El puerto de consola de dispositivos de red debe estar asegurado, como mínimo, mediante el pedido de una contraseña segura al usuario. Así se reducen las posibilidades de que personal no autorizado conecte físicamente un cable al dispositivo y obtenga acceso a éste. Los siguientes comandos se usan en el modo de configuración global para establecer una contraseña para la línea de consola: Switch(config)#line console 0 Switch(config-line)#password Contraseña Switch(config-line)#login Desde el modo de configuración global, se usa el comando line console 0 para ingresar al modo de configuración de línea para la consola. El cero se utiliza para representar la primera (y, en la mayoría de los casos, la única) interfaz de consola para un router. El segundo comando, password contraseña especifica una contraseña en una línea. El comando login configura al router para que pida la autenticación al iniciar sesión. Cuando el login está habilitado y se ha configurado una contraseña, habrá una petición de entrada de una contraseña. Una vez que se han ejecutado estos tres comandos, aparecerá una petición de entrada de contraseña cada vez que un usuario intente obtener acceso al puerto de consola.

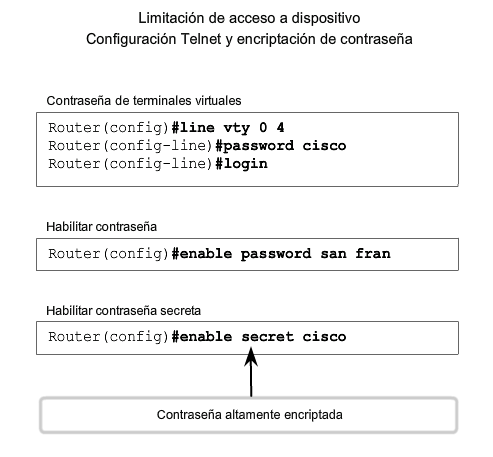

Contraseña de Enable y Contraseña Secreta de Enable Para proporcionar una mayor seguridad, utilice el comando enable password o el comando enable secret. Puede usarse cualquiera de estos comandos para establecer la autenticación antes de acceder al modo EXEC privilegiado (enable). Si es posible, siempre use el comando enable secret, no el comando anterior enable password. El comando enable secret provee mayor seguridad porque la contraseña está encriptada. El comando enable password puede usarse sólo si enable secret no se ha configurado aún. El comando enable password se ejecutaría si el dispositivo usa una versión anterior del software IOS de Cisco que no reconoce el comando enable secret. Los siguientes comandos se utilizan para configurar las contraseñas: Router(config)#enable password contraseña Router(config)#enable secret contraseña Nota: Si no se configura una enable password ni una contraseña enable secret, el IOS impide el acceso EXEC privilegiado desde una sesión Telnet. Si no se ha establecido una enable password, una sesión Telnet aparecería de esta forma: Switch>enable % No password set Switch> Contraseña de VTY Las líneas vty permiten el acceso a un router a través de Telnet. En forma predeterminada, muchos dispositivos Cisco admiten cinco líneas VTY con numeración del 0 al 4. Es necesario configurar una contraseña para todas las líneas vty disponibles. Puede configurarse la misma contraseña para todas las conexiones. Sin embargo, con frecuencia conviene configurar una única contraseña para una línea a fin de proporcionar un recurso secundario para el ingreso administrativo al dispositivo si las demás conexiones están en uso. Los siguientes comandos se usan para configurar una contraseña en líneas vty: Router(config)#line vty 0 4 Router(config-line)#password contraseña Router(config-line)#login En forma predeterminada, el IOS incluye el comando login en las líneas VTY. Esto impide el acceso Telnet al dispositivo sin la previa solicitud de autenticación. Si por error, se configura el comando no login, que elimina el requisito de autenticación, personas no autorizadas podrían conectarse a la línea a través de Telnet. Esto representaría un riesgo importante para la seguridad. Visualización de Contraseñas de Encriptación Existe otro comando de utilidad que impide que las contraseñas aparezcan como texto sin cifrar cuando se visualizan los archivos de configuración. Ese comando es el service password-encryption. Este comando provee la encriptación de la contraseña cuando ésta se configura. El comando service password-encryption aplica una encriptación débil a todas las contraseñas no encriptadas. Esta encriptación no se aplica a las contraseñas cuando se envían a través de medios únicamente en la configuración. El propósito de este comando es evitar que individuos no autorizados vean las contraseñas en el archivo de configuración. Si se ejecuta el comando show running-config o show startup-config antes de ejecutar el comando service password-encryption, las contraseñas no encriptadas estarán visibles en el resultado de configuración. El comando service password-encryption puede entonces ejecutarse y se aplicará la encriptación a las contraseñas. Una vez que se ha aplicado la encriptación, la cancelación del servicio de encriptación no revierte la encriptación.

Mensajes de Aviso Aunque el pedido de contraseñas es un modo de impedir el acceso a la red de personas no autorizadas, resulta vital proveer un método para informar que sólo el personal autorizado debe intentar obtener acceso al dispositivo. Para hacerlo, agregue un aviso a la salida del dispositivo. Los avisos pueden ser una parte importante en los procesos legales en el caso de una demanda por el ingreso no autorizado a un dispositivo. Algunos sistemas legales no permiten la acusación, y ni siquiera el monitoreo de los usuarios, a menos que haya una notificación visible. El contenido o las palabras exactas de un aviso dependen de las leyes locales y de las políticas de la empresa. A continuación se muestran algunos ejemplos de información que se debe incluir en un aviso:

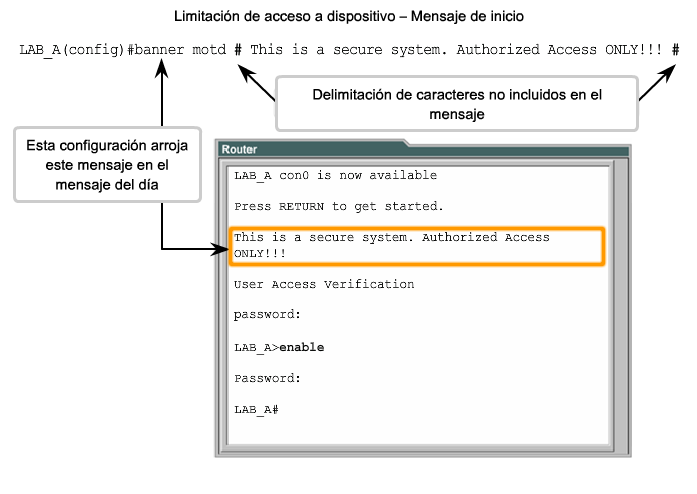

Ya que cualquier persona que intenta iniciar sesión puede ver los avisos, se debe redactar el mensaje cuidadosamente. Es inapropiada toda redacción que implique que "se acepta" o "se invita" al usuario a iniciar sesión. Si una persona causa problemas en la red luego de obtener acceso no autorizado, será difícil probar la responsabilidad si hay algún indicio de invitación. La creación de avisos es un proceso simple; sin embargo, éstos deben usarse en forma apropiada. Cuando se usa un aviso, nunca debe invitar a un usuario al router. Debe aclarar que sólo el personal autorizado tiene permitido el acceso al dispositivo. Asimismo, el aviso puede incluir cierres programados del sistema y demás información que afecte a todos los usuarios de la red. El IOS proporciona varios tipos de avisos. Un aviso común es el mensaje del día (MOTD). Con frecuencia se usa para notificaciones legales ya que se visualiza en todos los terminales conectados. Configure el MOTD con el comando banner motd del modo global. Como se muestra en la figura, el comando banner motd requiere el uso de delimitadores para identificar el contenido del mensaje del aviso. El comando banner motd va seguido de un espacio y un carácter delimitador. Luego, se ingresan una o más líneas de texto para representar el mensaje del aviso. Una segunda ocurrencia del carácter delimitador denota el final del mensaje. El carácter delimitador puede ser cualquier carácter siempre que no aparezca en el mensaje. Por este motivo, a menudo se usan símbolos como "#". Para configurar un MOTD, ingrese el comando banner motd desde el modo de configuración global: Switch(config)#banner motd # mensaje # Una vez que se ha ejecutado el comando, aparecerá el aviso en todos los intentos posteriores de acceso al dispositivo hasta que el aviso se elimine.

|